Site registra recorde de incidentes de perda e roubo de dados

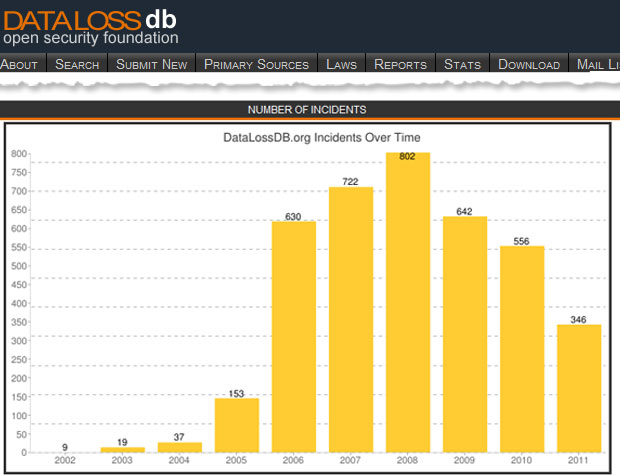

Noventa incidentes de roubo ou perda de dados foram registrados no mês de junho pelo DataLossDB, uma página especializada em catalogar esse tipo de ocorrência. Dois dos 10 maiores incidentes de roubo de dados ocorreram esse ano – os dois envolvendo registros de usuários de serviços da Sony. Mas aconteceram outros casos de roubos de dados – alguns deles resultantes do crescimento recente do “ativismo hacker” – e é preciso iniciativas para reduzir esse tipo de problema.

Noventa incidentes de roubo ou perda de dados foram registrados no mês de junho pelo DataLossDB, uma página especializada em catalogar esse tipo de ocorrência. Dois dos 10 maiores incidentes de roubo de dados ocorreram esse ano – os dois envolvendo registros de usuários de serviços da Sony. Mas aconteceram outros casos de roubos de dados – alguns deles resultantes do crescimento recente do “ativismo hacker” – e é preciso iniciativas para reduzir esse tipo de problema.

A Sony sofreu pelo menos 21 invasões desde o ataque, ocorrido em abril, à rede Playstation Network, que habilita os jogos on-line do Playstation 3. Nesse primeiro ataque, 77 milhões de registros de usuários foram obtidos por hackers. Um segundo ataque à Sony, que chegou ao conhecimento público em maio, resultou em mais 24 milhões de registros roubados. Segundo o DatalossDB, esses incidentes são, respectivamente, o 4° e o 9° maiores da história.

Desses dez maiores vazamentos de dados, apenas um ocorreu antes de 2005 – uma invasão relacionada ao processamento de cartões de crédito em 1984. Mas o DatalossDB não considera para essa lista os incidentes em que apenas nomes e e-mails foram perdidos. O vazamento de dados da empresa de marketing Epsilon, também ocorrido em 2011, é considerado o maior dessa categoria.

Em 2010, uma companhia de blogs, a Skyblog, foi invadida e 32 milhões de cadastros foram vazados. O site de empregos sofreu um ataque que resultou no vazamento de 1,27 milhão de registros, mais uma vez com nomes e e-mails.

No lado do ativismo hacker, o grupo Lulzsec roubou dados pertencentes à polícia do Arizona, à companhia de telefone AT&T e ao provedor de internet norte-americano AOL. A empresa de segurança HBGary também sofreu uma invasão, levando seus e-mails particulares à público. Agora sob o rótulo “Anti-Sec”, novos dados devem ser liberados pelo grupo.

No Brasil, existem ataques ao exército e à polícia que já mostraram que algumas informações dessas instituições, embora limitadas, podem ser obtidas sem autorização devido a falhas nas aplicações web. E-mails particulares da atual presidente Dilma Rousseff também teriam sido acessados por hackers em 2010.

Outros roubos de dados relevantes que caíram na rede são relativos ao censo do Reino Unido e às eleições australianas.

No entanto, pensar que apenas invasões são o problema seria incorreto. Novamente de acordo com os dados do DatalossDB, praticamente metade dos incidentes de vazamentos (49%) ocorre devido a roubo de computadores portáteis, perda de discos, documentos e mídias de backup. Pessoas ligadas à instituição são responsáveis por 37% dos incidentes, seja de forma maliciosa ou por descuidado durante as operações.

Uso dos dados

Os dados roubados podem ser usados por criminosos para realizar ataques. Um simples conjunto de nomes, usuários e endereços de e-mail pode ser muito útil para isso: o criminoso pode enviar um e-mail se passando pela empresa cujos dados foram obtidos, facilitando enganar internautas e convencê-los a executar arquivos maliciosos que podem ser úteis para outras fraudes.

Já a utilidade de dados envolvendo autoridades, cartões de crédito e contas bancárias é mais óbvia: serve para fins diretamente políticos ou financeiros. O “hackativismo” (manifestações envolvendo ações contra sistemas de computador) pode obter dados desse tipo para expor práticas das quais discordam – sejam elas justificadas ou não.

Também em 2011 uma operação de hackers supostamente chineses teria roubado de dados de diversas multinacionais do petróleo – espionagem industrial serve para que empresas obtenham vantagens competitivas.

Soluções

Celulares e dispositivos portáteis como notebooks precisam ser adequadamente protegidos para que a perda ou o roubo do computador não resultem no roubo de dados sensíveis. Se o seu notebook exige senha para entrar no sistema, isso não significa que os dados nele armazenados estão seguros caso um criminoso venha a roubá-lo. É só uma questão de iniciar o computador com outro sistema operacional que não verifique a senha.

Apenas a criptografia pode garantir que os dados mantenham seu sigilo. O TrueCrypt é uma solução possível. Ele permite a criação de volumes protegidos para armazenar dados sensíveis, ou mesmo a proteção do disco rígido inteiro. No entanto, isso pode causar uma redução no desempenho do computador. Considere ainda as senhas armazenadas no navegador e outras conveniências que podem tornar muito mais fácil alguém descobrir tudo sobre sua vida roubando seu computador do que de qualquer outra forma.

O Android 3.0 – usado em tablets como o Xoom, da Motorola – já tem um recurso que vai criptografar todos os dados no dispositivo. Mas a palavra “criptografia” não resolve nada sozinha. Ela só será útil quando uma chave for configurada. No caso de problemas – por exemplo, o aparelho foi relatado como “roubado” pelo seu dono – o dispositivo pode apagar a chave, impedindo assim que os dados sejam acessados.

O iOS, usado no iPhone e no iPad, também possui uma criptografia completa dos arquivos. No entanto, a empresa especializada em criptografia Elcomsoft afirmou que consegue quebrar a senha em 20 a 40 minutos – considerando-se que as chaves criptográficas ainda estão presentes no dispositivo. Mecanismos de proteção precisam eliminar essas chaves para serem eficazes.

Já as empresas devem considerar soluções que protejam os dados depois que eles já foram obtidos – como criptografia e banco de dados mais segmentados. Isso hoje não é feito, o que às vezes permite que uma invasão a uma parte de um site consiga resultar no roubo de informações pertencentes à outra parte da página ou mesmo aos sistemas internos alojados no servidor.

E, claro, todos precisam ficar atentos a golpes que usam seus dados. Com as invasões constantes, está bastante difícil saber quais informações ainda podem ser consideradas sigilosas e invioladas.

*Altieres Rohr é especialista em segurança de computadores. Ele criou e edita o Linha Defensiva, site e fórum de segurança que oferece um serviço gratuito de remoção de pragas digitais, entre outras atividades. G1